Введение

Многие организации в мире активно используют новые возможности Интернета и электронного бизнеса. Основными видами деятельности для ряда предприятий становятся электронная коммерция, продажа информации, оказание консультационных услуг в режиме онлайн и многие другие услуги. Общепризнанным стратегическим фактором роста конкурентоспособности компании является эффективное применение информационных технологий. Информационные Системы (ИС) становятся сегодня одним из главных инструментов управления бизнесом и фактически важнейшим средством производства современной компании.

Интернет сегодня – это технология, кардинально меняющая весь уклад нашей жизни: темпы научно-технического прогресса, характер работы, способы общения. Все больше ИС, приложений и данных становятся доступными из Глобальной сети, вследствие чего организации сталкиваются с возрастающим числом различных угроз для своей информационной инфраструктуры – вирусной опасностью, несанкционированным доступом, атаками типа «отказ в обслуживании» и другими видами вторжений, мишенью для которых становятся приложения, сети, инфраструктура хостинга, серверы и рабочие станции. Поэтому применение информационных технологий немыслимо без повышенного внимания к вопросам информационной безопасности. Использование Интернета в качестве глобальной публичной сети означает для средств безопасности предприятия не только резкое увеличение количества внешних пользователей и разнообразие типов коммуникационных связей, но и сосуществование с новыми сетевыми и информационными технологиями.

В настоящее время информационные технологии переживают новый этап инноваций, вдохновителем которого является феномен под названием «облачные» вычисления. «Облачные» вычисления (англ. cloud computing) – это технология распределенной обработки данных, при которой совместно используемые компьютерные ресурсы, программное обеспечение (ПО) и данные предоставляются пользователям по запросу как сервис через Интернет. Термин «облако» (сloud) используется как метафора, в основе которой лежит традиционное схематическое изображение сети Интернет в виде облака, или как образ сложной инфраструктуры, за которой скрываются все технические детали. Облачный сервис представляет собой особую клиент-серверную технологию – использование клиентом ресурсов (процессорное время, оперативная память, дисковое пространство, сетевые каналы, специализированные контроллеры, программное обеспечение и т. д.) группы серверов в сети, взаимодействующих таким образом, что для клиента вся группа выглядит как единый виртуальный сервер.

Первым шагом в процессе реализации облачных вычислений является виртуализация, то есть переход от физических серверов к виртуальным машинам. Появление облачных сред, состоящих из сотен и более виртуальных машин, означает выход IT-технологий на качественно новый системный уровень. На первый взгляд, требования к безопасности облачных вычислений ничем не отличаются от требований к обычным центрам обработки данных (ЦОД). На деле создаваемая облачная инфраструктура оказывается более сложной и начинает приобретать новые, собственные свойства и, соответственно, новые, неизвестные до сих пор уязвимости. Виртуализация ЦОД и переход к облачным средам радикально сужают возможности традиционных средств безопасности и приводят к появлению принципиально новых угроз.

Таким образом, одной из самых актуальных задач, которая стоит сегодня перед разработчиками и поставщиками информационных систем, является решение проблем информационной безопасности, связанных с широким распространением Интернета и появлением новых информационных технологий. Информационные ресурсы и средства осуществления электронных транзакций (серверы, маршрутизаторы, серверы удаленного доступа, каналы связи, операционные системы, базы данных и приложения) нужно защищать надежно и качественно, поскольку цена каждой бреши в средствах защиты быстро растет, и этот рост будет продолжаться и в ближайшем будущем.

Следует заметить, что средства взлома компьютерных систем и хищения информации развиваются так же быстро, как и все высокотехнологичные компьютерные отрасли. В этих условиях обеспечение информационной безопасности ИС является приоритетной задачей, поскольку от сохранения конфиденциальности, целостности и доступности корпоративных информационных ресурсов во многом зависит эффективность работы ИС.

Задача обеспечения информационной безопасности ИС традиционно решается построением системы информационной безопасности (СИБ). Создаваемая система информационной безопасности организации должна учитывать появление новых технологий и сервисов, а также удовлетворять общим требованиям, предъявляемым сегодня к информационным системам:

- применение открытых стандартов;

- использование интегрированных решений;

- обеспечение масштабирования в широких пределах.

Применение открытых стандартов является одним из главных требований развития современных средств информационной безопасности. Такие стандарты, как IPSec и PKI, обеспечивают защищенность внешних коммуникаций предприятий и совместимость с соответствующими продуктами предприятий-партнеров или удаленных клиентов.

IPsec (сокращение от IP Security) — набор протоколов для обеспечения защиты данных, передаваемых по межсетевому протоколу IP. Позволяет осуществлять подтверждение подлинности (аутентификацию), проверку целостности и/или шифрование IP-пакетов. IPsec также включает в себя протоколы для защищённого обмена ключами в сети Интернет. В основном, применяется для организации VPN-соединений.

Инфраструктура открытых ключей (ИОК, англ. PKI — Public Key Infrastructure) — набор средств (технических, материальных, людских и т. д.), распределённых служб и компонентов, в совокупности используемых для поддержки криптографических задач на основе закрытого и открытого ключей.

Под интегрированными решениями понимаются как интеграция средств защиты с остальными элементами сети (операционными системами, маршрутизаторами, службами каталогов, серверами, QoS-политики и т. п.), так и интеграция различных технологий безопасности между собой для обеспечения комплексной защиты информационных ресурсов предприятия, например интеграция межсетевого экрана с VPN-шлюзом и транслятором IP-адресов.

QoS (англ. Quality of Service — качество обслуживания) — этим термином в области компьютерных сетей называют вероятность того, что сеть связи соответствует заданному соглашению о трафике, или же, в ряде случаев, неформальное обозначение вероятности прохождения пакета между двумя точками сети.

По мере роста и развития ИС система информационной безопасности должна иметь возможность легко масштабироваться без потери целостности и управляемости. Масштабируемость средств защиты позволяет подбирать оптимальное по стоимости и надежности решение с возможностью постепенного наращивания системы защиты. Масштабирование обеспечивает эффективную работу организации при наличии у него многочисленных подразделений, большого количества удаленных пользователей.

Для того чтобы обеспечить надежную защиту ресурсов информационной системы, в системе обеспечения информационной безопасности должны быть реализованы самые прогрессивные и эффективные технологии информационной защиты. К ним относятся:

- анализ угроз информационной безопасности информационной системы;

- разработка единой политики информационной безопасности организации;

- комплексный многоуровневый подход к обеспечению информационной безопасности, обеспечивающий рациональное сочетание технологий и средств информационной защиты;

- криптографическая защита данных для обеспечения конфиденциальности, целостности и подлинности информации;

- поддержка инфраструктуры управления открытыми ключами PKI;

- технологии аутентификации для проверки подлинности пользователей и объектов сети путем применения одноразовых паролей, токенов (смарт-карт, USB-токенов) и других средств аутентификации;

- управление доступом на уровне пользователей и защита от несанкционированного доступа к информации;

- технологии межсетевых экранов для защиты корпоративной сети от внешних угроз при подключении к общедоступным сетям связи;

- технологии виртуальных защищенных каналов и сетей VPN для защиты информации, передаваемой по открытым каналам связи;

- технологии обнаружения и предотвращения вторжений в ИС;

- технологии защиты от вредоносных программ и спама с использованием комплексов антивирусной защиты;

- обеспечение безопасности «облачных» вычислений;

- централизованное управление средствами информационной безопасности на базе единой политики безопасности организации.

Анализ современного мирового опыта военных операций показывает, что их успешное проведение требует своевременного комплексного информационного обеспечения боевых действий, скрытого управления войсками, применения высокоточного оружия.

Управление боевыми действиями осуществляется с пунктов управления высшего, оперативно-стратегического, тактического звеньев. В любом случае пункты управления оснащаются локальными информационными сетями, средствами вычислительной техники, в составе которых имеются операционная система (ОС), система управления базами данных (СУБД), системы защиты и доступа.

Аналогичными средствами оснащаются системы оружия, в том числе ракеты, самолеты, вертолеты, подводные лодки и надводные корабли, комплексы противовоздушной и противоракетной обороны, высокоточного оружия, пункты управления войсками.

С ростом автоматизации управления войсками с использованием современных информационных технологий возрастает потребность в развитии средств информационной безопасности.

В настоящее время ситуация еще более обострилась в связи с появлением в ряде стран так называемого информационного оружия. Оно может быть средством для:

- целенаправленного воздействия на системы управления других стран и их силовых ведомств (искажение, формирование и навязывание ложной информации, ее уничтожение);

- совершения террористических актов против систем управления государством, силовых ведомств, отраслей жизнеобеспечения и экономики (связи, транспорта, топливного комплекса, энергетического комплекса, финансов и др.);

- разрушения автоматизированных систем.

Элементы информационного оружия могут быть и в составе импортных программных средств.

Поэтому автоматизированные системы военного назначения, построенные на зарубежных программных средствах, не могут обеспечить необходимой степени информационной безопасности и технологической независимости страны и Вооруженных сил.

Хотелось бы обратить внимание на особый вид угрозы в «информационной войне» — стремление развитых зарубежных стран к сдерживанию российской индустрии информационных технологий при одновременном противодействии доступа России к новейшим информационным технологиям. Возникла угроза постоянной технологической зависимости от зарубежных поставщиков средств информационных технологий.

В этих условиях обеспечить единство системы вооружения, ее безопасность и технологическую независимость могут только отечественные защищенные базовые информационные технологии. Российские коллективы должны создавать и поддерживать программные и технические изделия на всех стадиях их жизненного цикла.

Понимая необходимость создания единой защищенной отечественной программно-технической платформы, Минобороны России приняло решение о разработке отечественных базовых информационных технологий (включая операционные системы, системы управления базами данных, средства разработки и программно-технические комплексы).

Решение было принято также на основе анализа современного мирового опыта проведения военных операций, который показал, что к важнейшим факторам, определяющим их успешное проведение, относится своевременное комплексное информационное обеспечение боевых действий, скрытое управление войсками, применение высокоточного оружия. Это весьма наглядно демонстрируют события локальных конфликтов последних лет.

По заказу Министерства обороны РФ были созданы, проведены государственные испытания и приняты на снабжение Вооруженных сил отечественные средства базовых информационных защищенных компьютерных технологий: операционная система МСВС, система управления базами данных «Линтер-ВС».

Линтер-ВС 6.0. была разработана ЗАО НПП «РЕЛЭКС» в конце 90-х годов в рамках проектов Министерство обороны России. Прототипом данной системы стала коммерческая версия СУБД ЛИНТЕР 5.7 образца 1999 года, также разработанная в компании «РЕЛЭКС». Линтер-ВС 6.0 работает только под управлением операционной системы МСВС.

ОС МСВС Принята на снабжение в Вооружённых Силах Российской Федерации в 2002 году.

Так как в сети Интернет нет возможности обеспечить необходимый уровень информационной безопасности для федеральных органов государственной власти был создан выделенный безопасный сегмент интернета RSNet (Russian State Network).

В свою очередь, в 2016 году Вооруженные силы России завершили развертывание военного интернета -коммуникационной системы под официальным названием «Закрытый сегмент передачи данных» (ЗСПД). Военная сеть не соединена с глобальным интернетом.

Частично инфраструктура ЗСПД развернута на арендованной инфраструктуре «Ростелекома», а местами на собственной распределенной инфраструктуре Минобороны, которая не подключена к сети Интернет.

В январе 2013 г. Президент Владимир Путин поручил ФСБ России создать систему обнаружения, предупреждения и ликвидации последствий компьютерных атак на ИТ-ресурсы, расположенные на территории России, а также в дипломатических представительствах и консульских учреждениях России за рубежом.

В соответствии с поручением Президента была создана Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА).

Учебные вопросы (основная часть):

- Основные понятия информационной безопасности.

Под информационной безопасностью понимают защищенность информации от незаконного ознакомления, преобразования и уничтожения, а также защищенность информационных ресурсов от воздействий, направленных на нарушение их работоспособности.

Природа этих воздействий может быть самой разнообразной. Это и попытки проникновения злоумышленников, и ошибки персонала, и выход из строя аппаратных и программных средств, стихийные бедствия (землетрясение, ураган, пожар и т. п.). Такие воздействия могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации.

Следует отметить, что информационная безопасность зависит не только от компьютеров, но и от поддерживающей инфраструктуры ИС, к которой можно отнести системы электро-, водо- и теплоснабжения, кондиционеры, средства коммуникаций и, конечно, обслуживающий персонал.

Информационная безопасность достигается обеспечением доступности, целостности и конфиденциальности информационных ресурсов и поддерживающей инфраструктуры. Поясним понятия доступности, целостности и конфиденциальности.

Доступность – это возможность за приемлемое время получить требуемую информационную услугу. Доступность данных – работа пользователя с данными возможна только в том случае, если он имеет к ним доступ. Доступность является весьма важным элементом информационной безопасности. Особенно ярко ведущая роль доступности проявляется в разного рода системах управления – военными подразделениями, производством, транспортом.

Под целостностью подразумеваются актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения.

Целостность можно подразделить на статическую (понимаемую как неизменность информационных объектов) и динамическую (относящуюся к корректному выполнению сложных действий (транзакций)). Обеспечение целостности данных является одной из сложных задач защиты информации.

Конфиденциальность данных – это статус, предоставленный данным и определяющий требуемую степень их защиты. Конфиденциальная информация должна быть известна только допущенным и прошедшим проверку (авторизованным) субъектам системы (пользователям, процессам, программам). Для остальных субъектов системы эта информация должна быть неизвестной. Основным средством обеспечения конфиденциальности является использование криптографии.

Под субъектами информационных отношений будем понимать: государство (в целом или отдельные его ведомства, органы и организации); o общественные или коммерческие организации (объединения) и предприятия (юридические лица), отдельных граждан (физические лица).

Анализ интересов различных категорий субъектов информационных отношений показывает, что почти для всех, кто реально использует ИС, на первом месте стоит доступность. Практически не уступает ей по важности целостность – информационная услуга лишена смысла, если она содержит искаженные сведения. Наконец, многие организации интересует обеспечение конфиденциальности информации.

С категорией доступности связан еще ряд понятий. Доступность информации подразумевает также доступность компонента или ресурса компьютерной системы, то есть свойство компонента или ресурса быть доступным для законных субъектов системы. Вот примерный перечень ресурсов, которые должны быть доступны: принтеры; серверы; рабочие станции; данные пользователей; любые критические данные, необходимые для работы.

Целостность ресурса или компонента системы – это свойство ресурса или компонента быть неизменными в семантическом смысле при функционировании системы в условиях случайных или преднамеренных искажений либо разрушающих воздействий.

Право доступа к информации – совокупность правил доступа к информации, установленных правовыми документами или собственником, владельцем информации.

Правило доступа к информации – совокупность правил, регламентирующих порядок и условия доступа субъекта к информации и ее носителям.

- Взаимодействие основных субъектов и объектов обеспечения информационной безопасности.

Одной из особенностей обеспечения информационной безопасности в автоматизированной информационной системе (ИС) является то, что таким абстрактным понятиям, как информация, объекты и субъекты системы, ставятся в соответствие физические представления в компьютерной среде:

- для представления информации – машинные носители информации в виде внешних устройств компьютерных систем (терминалов, печатающих устройств, различных накопителей, линий и каналов связи), оперативной памяти, файлов, записей и т. д.;

- под объектами системы понимают пассивные компоненты системы, хранящие, принимающие или передающие информацию. Доступ к объекту означает доступ к содержащейся в нем информации;

- под субъектами системы понимают активные компоненты системы, которые могут стать причиной потока информации от объекта к субъекту или изменения состояния системы. В качестве субъектов могут выступать пользователи, активные программы и процессы.

В зависимости от конкретных условий может решаться задача обеспечения комплексной безопасности объекта информатизации или защиты отдельных ресурсов – информационных, программных и т. д.

Объект информатизации – совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, а также средств их обеспечения, помещений или объектов (зданий, сооружений, технических средств), в которых эти средства и системы установлены.

Информационные ресурсы (активы) – отдельные документы и отдельные массивы документов, документы и массивы документов, содержащиеся в информационных системах (библиотеках, архивах, фондах, банках данных, информационных системах других видов).

Собственник информации – субъект, в полном объеме реализующий полномочия владения, пользования, распоряжения информацией в соответствии с законодательными актами. Собственниками информации могут быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо.

Владелец информации – субъект, осуществляющий владение и пользование информацией и реализующий полномочия распоряжения в пределах прав, установленных законом и/или собственником информации.

Пользователь (потребитель) информации – субъект, пользующийся информацией, полученной от ее собственника, владельца или посредника в соответствии с установленными правами и правилами доступа к информации либо с их нарушением.

Чтобы указать на причины выхода ИС из безопасного состояния, вводятся понятия «угроза» и «уязвимость».

Угроза (безопасности информации) – совокупность условий или действий, создающих потенциальную или реально существующую опасность нарушения безопасности информации. Такие факторы способны прямо или косвенно нанести ущерб безопасности ИС.

Ущерб безопасности подразумевает нарушение состояния защищенности информации, содержащейся и обрабатываемой в системе (сети).

Источник угрозы безопасности информации – субъект (физическое лицо), материальный объект или физическое явление, являющиеся непосредственной причиной возникновения угрозы безопасности информации.

По типу источника угрозы делят на связанные и не связанные с деятельностью человека. Примерами могут служить удаление пользователем файла с важной информацией или пожар в здании соответственно. Угрозы, связанные с деятельностью человека, разделяют на угрозы случайного и преднамеренного характера. В последнем случае источник угрозы называют нарушителем или злоумышленником.

С понятием угрозы безопасности тесно связано понятие уязвимости компьютерной системы (сети).

Уязвимость (информационной системы) – свойство информационной системы, обусловливающее возможность реализации угрозы безопасности, обрабатываемой в ней информации. Например, угроза потери информации из-за сбоя в сети электропитания реализуется, если в ИС не применяются источники бесперебойного питания или средства резервного электроснабжения (это является уязвимостью).

Атака на компьютерную систему – это поиск и/или использование злоумышленником той или иной уязвимости системы. Иными словами, атака – это реализация угрозы безопасности.

Целью злоумышленников может быть нарушение базовых составляющих информационной безопасности – доступности, целостности и конфиденциальности. Атака на информационные ресурсы может привести к таким последствиям, как получение информации людьми, которым она не предназначена, уничтожение или изменение информации, недоступность ресурсов для пользователей.

Средства обеспечения информационной безопасности должны противостоять разнообразным атакам, как внешним, так и внутренним, атакам автоматизированным и скоординированным.

Обеспечение безопасности ИС предполагает организацию противодействия любому несанкционированному вторжению в процесс функционирования ИС, а также попыткам модификации, хищения, выведения из строя или разрушения ее компонентов, то есть защиту всех компонентов ИС – аппаратных средств, программного обеспечения, данных и персонала.

Конкретный подход к проблеме обеспечения безопасности основан на политике безопасности, разработанной для ИС.

Политика безопасности – это совокупность норм, правил и практических рекомендаций, регламентирующих работу средств защиты информационной системы от заданного множества угроз.

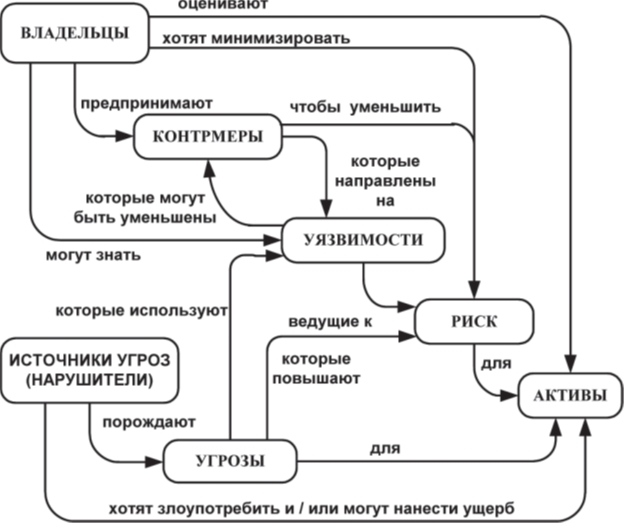

Взаимосвязь между высокоуровневыми понятиями безопасности иллюстрируется общей схемой процесса обеспечения информационной безопасности, представленной на рис. 1. Показано взаимодействие основных субъектов и объектов обеспечения информационной безопасности, как это предложено в стандарте ГОСТ Р ИСО/МЭК 15408-1-2012.

Рис. 1.1. Понятия информационной безопасности и их взаимосвязь.

Безопасность связана с защитой активов от угроз. Разработчики стандарта отмечают, что следует рассматривать все разновидности угроз, но в сфере информационной безопасности наибольшее внимание уделяется тем из них, которые связаны с действиями человека.

За сохранность активов отвечают их владельцы, для которых они имеют ценность. Существующие или предполагаемые нарушители также могут придавать значение этим активам и стремиться использовать их вопреки интересам их владельца. Действия нарушителей приводят к появлению угроз. Как уже отмечалось выше, угрозы реализуются через имеющиеся в системе уязвимости. Владельцы активов анализируют возможные угрозы, чтобы определить, какие из них могут быть реализованы в отношении рассматриваемой системы. В результате анализа определяются риски (то есть события или ситуации, которые предполагают возможность ущерба) и проводится их анализ.

Владельцы активов предпринимают контрмеры для уменьшения уязвимостей в соответствии с принятой политикой безопасности.

Но и после введения этих контрмер могут сохраняться остаточные уязвимости и, соответственно, остаточный риск.

Противодействие угрозам безопасности осуществляется программно-аппаратными средствами защиты информации.

- Основные понятия защиты информации.

Защита информации – это деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Объект защиты – информация, или носитель информации, или информационный процесс, в отношении которого необходимо обеспечивать защиту в соответствии с поставленной целью защиты информации.

Эффективность защиты информации – степень соответствия результатов защиты информации поставленной цели.

Цель защиты информации – это желаемый результат защиты информации. Целью защиты информации может быть предотвращение нанесения ущерба собственнику, владельцу, пользователю информации в результате возможной утечки информации и/или несанкционированного и непреднамеренного воздействия на информацию.

Защита информации от утечки – деятельность по предотвращению неконтролируемого распространения защищаемой информации от ее разглашения, несанкционированного доступа к ней и от получения защищаемой информации злоумышленниками.

Различают санкционированный и несанкционированный доступ к информации.

Санкционированный доступ к информации – это доступ к информации, не нарушающий установленных правил разграничения доступа. Правила разграничения доступа служат для регламентации права доступа к компонентам системы.

Несанкционированный доступ (НСД) к информации характеризуется нарушением установленных правил разграничения доступа. Лицо или процесс, осуществляющие несанкционированный доступ к информации, являются нарушителями правил разграничения доступа. Несанкционированный доступ является наиболее распространенным видом компьютерных нарушений.

С допуском к информации и ресурсам системы связана группа таких важных понятий, как идентификация, аутентификация, авторизация.

С каждым субъектом системы (сети) связывают некоторую информацию (число, строка символов), идентифицирующую субъект. Эта информация является идентификатором субъекта системы (сети). Субъект, имеющий зарегистрированный идентификатор, является законным (легальным) субъектом.

Идентификация субъекта – это процедура распознавания субъекта по его идентификатору. Идентификация выполняется при попытке субъекта войти в систему (сеть).

Следующим шагом взаимодействия системы с субъектом является аутентификация субъекта.

Аутентификация субъекта – это проверка подлинности субъекта с данным идентификатором. Процедура аутентификации устанавливает, является ли субъект именно тем, кем он себя объявил.

После идентификации и аутентификации субъекта выполняют процедуру авторизации.

Авторизация субъекта – это процедура предоставления законному субъекту, успешно прошедшему идентификацию и аутентификацию, соответствующих полномочий и доступных ресурсов системы (сети).

Защита информации от несанкционированного доступа (НСД) – деятельность по предотвращению получения защищаемой информации заинтересованным субъектом с нарушением установленных правовыми документами или собственником, владельцем информации прав или правил доступа к защищаемой информации. Заинтересованным субъектом, осуществляющим несанкционированный доступ к защищаемой информации, может выступать государство, юридическое лицо, группа физических лиц, в том числе общественная организация, отдельное физическое лицо.

Защита информации от несанкционированного воздействия — деятельность по предотвращению воздействия на защищаемую информацию с нарушением установленных прав и/или правил на изменение информации, приводящего к искажению, уничтожению, копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

Защита информации от непреднамеренного воздействия – деятельность по предотвращению воздействия на защищаемую информацию ошибок пользователя информацией, сбоя технических и программных средств информационных систем, а также природных явлений или иных не направленных на изменение информации воздействий, связанных с функционированием технических средств, систем или с деятельностью людей, приводящей к искажению, уничтожению, копированию, блокированию доступа к информации, а так же к утрате, уничтожению или сбою функционирования носителя информации.

Защита информации от разглашения – деятельность по предотвращению несанкционированного доведения защищаемой информации до неконтролируемого количества получателей информации.

Защищенная система – это система со средствами защиты, которые успешно и эффективно противостоят угрозам безопасности.

Средство защиты информации – техническое, программное средство, вещество и/или материал, предназначенные или используемые для защиты информации.

Способ защиты информации – порядок и правила применения определенных принципов и средств защиты информации.

Комплекс средств защиты (КСЗ) представляет собой совокупность программных и технических средств, создаваемых и поддерживаемых для обеспечения информационной безопасности системы (сети). КСЗ создается и поддерживается в соответствии с принятой в данной организации политикой безопасности.

Техника защиты информации – средства защиты информации, средства контроля эффективности защиты информации, средства и системы управления, предназначенные для обеспечения защиты информации.

Система защиты информации – совокупность органов и/или исполнителей, используемая ими техника защиты информации, а также объекты защиты, организованные и функционирующие по правилам, установленным соответствующими правовыми, организационно-распорядительными и нормативными документами по защите информации.