Модели информационной безопасности и классификация угроз информационной безопасности.

Вопрос 1. Модели информационной безопасности.

Понятие информационной безопасности может быть пояснено с помощью так называемых моделей безопасности. Суть этих моделей заключается в следующем: множество всех видов нарушений безопасности делится на несколько базовых групп таким образом, чтобы любое возможное нарушение обязательно можно было отнести по крайней мере к одной из этих групп. Затем система объявляется безопасной, если она способна противостоять каждой из этих групп нарушений.

Триада «конфиденциальность, доступность, целостность»

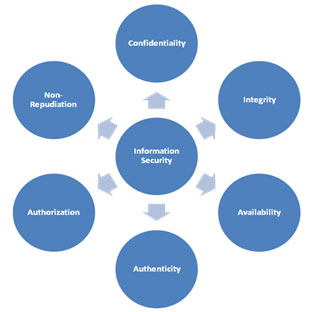

Одной из первых и наиболее популярных по сей день моделей безопасности является модель, предложенная Зальцером (Saltzer) и Шредером (Schroeder). Авторы постулировали, что все возможные нарушения информационной безопасности всегда могут быть отнесены по меньшей мере к одной из трех групп: нарушения конфиденциальности, нарушения целостности или нарушения доступности рис. 1.

Рис. 1. Триада «конфиденциальность, целостность, доступность»

Соответственно информационная система находится в состоянии безопасности, если она защищена от нарушений конфиденциальности, целостности и доступности, где:

1. конфиденциальность (confidentiality) — это состояние ИС, при котором информационные ресурсы доступны только тем пользователям, которым этот доступ разрешен;

2. целостность (integrity) — это состояние системы, при котором информация, хранящаяся и обрабатываемая этой И С, а также процедуры обработки информации не могут быть изменены, удалены или дополнены неавторизованным образом;

3. доступность (availability) — это состояние системы, при котором услуги, оказываемые системой, могут гарантированно и с приемлемой задержкой быть предоставлены пользователям, имеющим на это право.

Для ссылки на триаду иногда используют аббревиатуру КЦД (конфиденциальность, целостность, доступность) или в англоязычной форме — CIA.

Рис. 2. Триада КЦД в англоязычной форме — CIA.

Требования к безопасности могут меняться в зависимости от назначения информационной системы, характера используемых данных и типа возможных угроз. Трудно представить систему, для которой нарушения целостности и доступности не представляли бы опасности, вместе с тем обеспечение конфиденциальности не всегда является обязательным.

Например, если вы публикуете информацию в Интернете на веб-сервере и вашей целью является сделать ее доступной для самого широкого круга людей, то конфиденциальность не требуется. Однако требования целостности и доступности остаются актуальными. Действительно, если вы не предпримете специальных мер по обеспечению целостности системы, то злоумышленник может изменить данные на вашем сервере и нанести этим ущерб вашему предприятию. Преступник может, например, внести изменения в помещенный на веб-сервере прайс-лист, что негативно отразится на конкурентоспособности вашего предприятия, или испортить коды свободно распространяемого вашей фирмой программного продукта, что, безусловно, скажется на ее деловой репутации. Если бы модифицированные данные были к тому же секретными, то в таком случае мы бы имели нарушение не только целостности, но и конфиденциальности.

Не менее важным в данном примере является и обеспечение доступности данных. Затратив немалые средства на создание и поддержание сервера в Интернете, предприятие вправе рассчитывать на отдачу: увеличение числа клиентов, количества продаж и т. д. Однако существует вероятность того, что злоумышленник предпримет атаку, в результате которой помещенные на сервер данные станут недоступными для тех, кому они предназначались. Примером таких злонамеренных действий может служить «бомбардировка» сервера пакетами, каждый из которых в соответствии с логикой работы соответствующего протокола вызывает тайм-аут сервера, что в конечном счете делает его недоступным для всех остальных запросов.

Некоторые виды нарушений безопасности могут быть приведены к модели КЦД только путем расширительного толкования основополагающих понятий конфиденциальности, доступности и целостности. Так, свойство конфиденциальности по отношению, например, к устройству печати можно интерпретировать так, что доступ к устройству имеют те, и только те пользователи, которым этот доступ административно разрешен, причем они могут выполнять только те операции с устройством, которые для них определены. Свойство доступности устройства означает его готовность к работе всякий раз, когда в этом возникает необходимость. А свойство целостности может быть интерпретировано как свойство неизменности параметров данного устройства.

За 40 лет, прошедших с момента публикации статьи Зальцера и Шредера, информационные системы и среда, в которой они функционируют, претерпели революционные изменения, поэтому неудивительно, что появились новые типы нарушений, которые намного труднее (если вообще возможно) трактовать в терминах КЦД. Рассмотрим, например, ситуацию, когда легальный клиент банка посылает по электронной почте запрос на снятие со счета крупной суммы, а затем заявляет, что этот запрос, который хотя и был послан от его имени, он не отправлял. Является ли это нарушением безопасности? Да. Были ли при этом нарушены конфиденциальность, доступность или целостность? Нет. Следовательно, список свойств безопасной системы следует расширить, добавив к КЦД еще одно свойство — «неотказуемость».

Неотказуемость (non-repudiation) — это такое состояние системы, при котором обеспечивается невозможность отрицания пользователем, выполнившим какие-либо действия, факта их выполнения, в частности отрицания отправителем информации факта ее отправления и/или отрицания получателем информации факта ее получения.

Гексада Паркера и модель STRIDE

Дискуссии о том, какой набор свойств ИС исчерпывающе характеризует ее безопасность, продолжаются, в результате предлагаются все новые и новые модели безопасности.

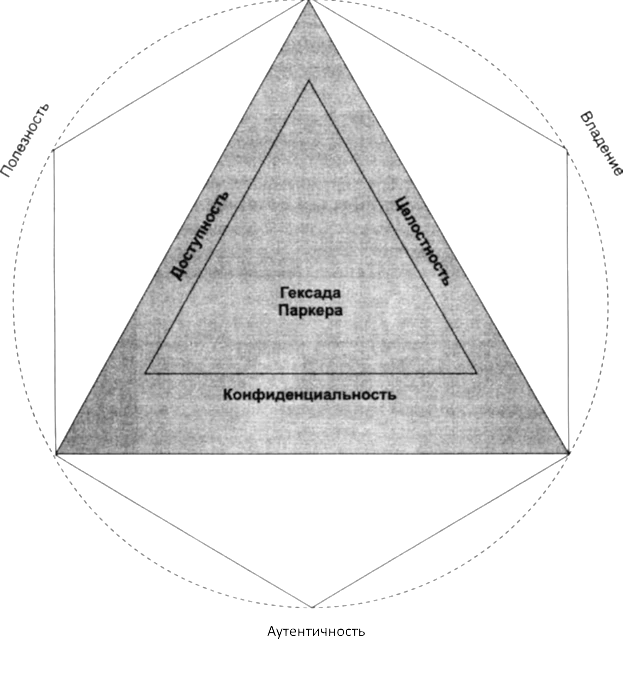

Одной из наиболее популярных альтернатив триаде КЦД является так называемая гексада Паркера (Parkerian Hexad), в которой определено шесть базовых видов нарушений, в число которых, помимо нарушений конфиденциальности, доступности и целостности, входят еще три вида нарушений: аутентичности, владения и полезности (рис. 3).

Рис. 3. Гексада Паркера

Рис. 3. Гексада Паркера

Аутентичность (authenticity) — это состояние системы, при котором пользователь не может выдать себя за другого, а документ всегда имеет достоверную информацию о его источнике (авторе). Из этого определения видно, что аутентичность является аналогом неотказуемости.

Владение (possession) — это состояние системы, при котором физический контроль над устройством или другой средой хранения информации предоставляется только тем, кто имеет на это право.

Полезность (utility) — это такое состояние Информационной Системы, при котором обеспечивается удобство практического использования как собственно информации, так и связанных с ее обработкой и поддержкой процедур. В безопасной системе меры, предпринимаемые для защиты системы, не должны неприемлемо усложнять работу сотрудников, иначе они будут воспринимать их как помеху и пытаться при всякой возможности их обойти.

Еще одним вариантом определения безопасности ИС является модель STRIDE (аббревиатура от англоязычных названий типов нарушений безопасности, перечисленных ниже). В соответствии с этой моделью ИС находится в безопасности, если она защищена от следующих типов нарушений: подмены данных, изменения, отказа от ответственности, разглашения сведений, отказа в обслуживании, захвата привилегий.

Spoofing — Подмена;

Tampering — Изменение данных;

Repudiation — Отказ от ответственности;

Information disclosure — разглашения сведений;

Denial of service -отказ в обслуживании;

Elevation of privilege — захват привилегий.

Подмена данных (spoofing) — это такое нарушение, при котором пользователь или другой субъект ИС путем подмены данных, например IP-адреса отправителя, успешно выдает себя за другого, получая таким образом возможность нанесения вреда системе.

Изменение (tampering) означает нарушение целостности.

Отказ от ответственности (repudiation) представляет собой негативную форму уже рассмотренного нами свойства неотказуемости (non-repudiation).

Разглашение сведений (information disclosure) — это нарушение конфиденциальности.

Отказ в обслуживании (denial of service) касается нарушения доступности.

Захват привилегий (elevation of privilege) заключается в том, что пользователь или другой субъект Информационной Системы несанкционированным образом повышает свои полномочия в системе, в частности незаконное присвоение злоумышленником прав сетевого администратора снимает практически все защитные барьеры на его пути.

Так же как и в гексаде Паркера, в модели STRIDE все возможное разнообразие нарушений безопасности сводится к шести типам нарушений, три из которых повторяют КЦД (с учетом того, что здесь эти три характеристики безопасности даны в негативном по отношению к КЦД варианте), однако оставшиеся три — подмена данных, отказ от ответственности и захват привилегий — отличают модель STRIDE от гексады Паркера.

Российский государственный стандарт ГОСТ 13335-1:2006 дает определение информационной безопасности на основе гексады Паркера:

Информационная безопасность (ИБ) это все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации или средств ее обработки.

Вопрос 2. Уязвимость, угроза, атака и ущерб.

Уязвимость (vulnerability) — это слабое звено информационной системы, которое, став известным злоумышленнику, может позволить ему нарушить ее безопасность.

Уязвимостями являются, например, ошибка в программе, примитивный пароль, неправильное назначение прав доступа к файлу с важными данными и множество других дефектов в разработке, эксплуатации или настройке системы.

Уязвимости системы могут быть скрытыми, то есть еще не обнаруженными, известными, но только теоретически, или же общеизвестными и активно используемыми злоумышленниками. Для общеизвестных уязвимостей в программных продуктах производители регулярно выпускают исправления, называемые патчами (patch — заплатка).

Многие из этих исправлений направлены на устранение уязвимостей. Однако к этой рутинной процедуре — регулярному внесению исправлений — не все и не всегда относятся с должным вниманием, из-за этого общеизвестные, но неисправленные ошибки в программном обеспечении являются одним из самых распространенных типов уязвимостей.

Другим типом уязвимостей, которыми часто пользуются злоумышленники, являются ошибки в конфигурировании программных и аппаратных средств. Например, имена «администратор» и «гость», установленные по умолчанию во многих ОС, могут облегчить злоумышленникам доступ к системе, поэтому они должны быть сразу при начальном конфигурировании ОС заменены другими, менее очевидными именами. С этой же целью администратор должен настроить подсистему интерактивного входа на то, чтобы она не показывала последнее имя пользователя, систему аудита — чтобы фиксировала все успешные и неуспешные попытки входа пользователей, а также выполнить другие столь же простые, но необходимые настройки.

Поиск уязвимостей — важная часть задачи обеспечения безопасности. Эта работа включает в себя регулярное тестирование системы. В любой момент времени для любой системы можно указать множество различных видов уязвимостей, например, для операционных систем и приложений новые уязвимости появляются чуть ли не каждый день; выявлять их вручную — задача очень трудоемкая. Поэтому для автоматизации поиска уязвимостей используют различные программные инструменты — средства сканирования уязвимостей, такие, например, как Positive Technologies XSpider, Nessus и др.

Проект Nessus был основан в 1998. Первоначально являлся программным обеспечением с открытым исходным кодом. В октябре 2005 года компания Tenable Network Security приняла решение закрыть исходный код приложения и сделать его проприетарным. Исходный код Nessus 2 послужил основой проекта открытого сканера уязвимостей OpenVAS.

Сканирование заключается в последовательном (адрес за адресом узла, или номер за номером порта, или идентификатор за идентификатором сетевого соединения) направлении запросов целевой системе. Затем на основании полученных ответов генерируется «информационный отпечаток» и, наконец, сравнением «отпечатка» с записями в базе данных выполняется идентификация уязвимости.

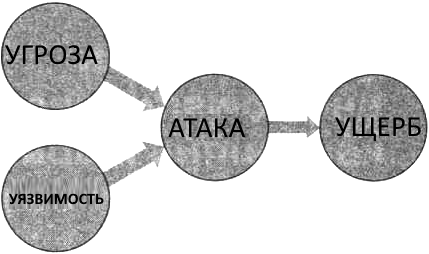

Другими базовыми понятиями информационной безопасности являются угроза, атака и ущерб.

Угроза (threat) — набор обстоятельств и действий, которые потенциально могут привести к нарушению безопасности системы (то есть к нарушению ее конфиденциальности, целостности и доступности, если пользоваться моделью КЦД),

Атака (attack) — это реализованная угроза.

Ущерб (loss, impact) — это негативное влияние на систему, оказываемое проведенной атакой.

В качестве ущерба рассматриваются не только и не столько потери, связанные с восстановлением работы ИС, в частности серверов, файловой системы или системы аутентификации, — главное внимание должно быть уделено потерям, которые в результате этих нарушений понесло предприятие, строящее свой бизнес на базе этой ИС.

Атака может произойти только тогда, когда одновременно существуют уязвимость и направленная на использование этой уязвимости угроза (рис. 1).

То есть вполне возможна ситуация, когда система имеет некую уязвимость, но эта уязвимость еще не стала известной злоумышленникам — в данном случае соответствующая угроза отсутствует, а значит, и атака не может быть проведена. Аналогично, существование общеизвестной угрозы не влечет никакой опасности для системы, в которой нет соответствующей уязвимости. Например, появление информации о некоторой ошибке в коде ОС Windows может породить угрозу, но атака не осуществится, если эта уязвимость будет быстро устранена.

Рис. 1. Логическая связь между понятиями «уязвимость», «угроза», «атака», «ущерб.

Таким образом, любая угроза направлена на поиск и/или использование уязвимостей системы. В некоторых случаях злоумышленник работает «на ощупь», пытаясь обнаружить тот или иной дефект системы. Система реагирует на такого рода угрозы выдачей сообщений о мелких, но странных неполадках, а также флуктуациями в статистических характеристиках работы системы, на основании которых администратор сети или специалист по безопасности может заподозрить подготовку атаки.

Другие угрозы выражаются в четкой последовательности действий и имеют формализованное воплощение в виде эксплойта (exploit) — программы или просто последовательности командных строк, некоторой порции данных и/или пошаговом описании действий, которые, будучи выполненными, позволяют злоумышленнику воспользоваться некоторой конкретной уязвимостью информационной системы в своих интересах. Особая опасность эксплойта состоит в том, что, имея его в своем распоряжении, даже малоподготовленный хакер способен провести успешную атаку. Для этого ему достаточно зайти на один из многочисленных сайтов, снабжающих всех желающих своей «продукцией». Более того, в придачу к инструкциям и программам в Интернете можно найти даже предложения о сдаче в аренду целых бот-сетей, готовых к реализации мощных кибератак. В то же время, наличие у эксплойтов фиксированных признаков, таких, например, как специфические кодовые последовательности, облегчает распознавание и отражение соответствующих атак.

Угрозы могут исходить как от легальных пользователей сети, так и от внешних злоумышленников. В последние годы в статистике нарушений безопасности зафиксирован резкий сдвиг от внешних к внутренним угрозам. Примерно две трети от общего числа всех наиболее серьезных инцидентов, связанных с безопасностью, составляют нарушения или ошибки легальных пользователей сетей: сотрудников и клиентов предприятий, студентов, имеющих доступ к сети учебного заведения, и др.

Угрозы со стороны легальных пользователей могут быть как умышленными, так и неумышленными. К умышленным угрозам относятся, например, доступ и похищение конфиденциальных данных, мониторинг системы с целью получения информации о ее устройстве, посещение запрещенных веб-сайтов, вынос за пределы предприятия съемных носителей и т. п.

Безопасность может быть нарушена и в результате непреднамеренных нарушений пользователей и обслуживающего персонала — ошибок, приводящих к повреждению сетевых устройств, данных, программного обеспечения, ОС и приложений, беспечности в обеспечении секретности паролей и др. Известно, что правильное конфигурирование устройств является одним из мощных средств обеспечения безопасности. Но будучи выполненной с ошибками, эта операция способна обернуться своей противоположностью — угрозой. Как выяснилось, некоторые «атаки» на ИС были на самом деле не атаками, а ошибками администраторов сетей при выполнении конфигурирования элементов системы.

Вопрос 3. Классификация угроз информационной безопасности

В настоящее время известен обширный перечень угроз информационной безопасности АС, содержащий сотни позиций.

Рассмотрение возможных угроз информационной безопасности проводится с целью определения полного набора требований к разрабатываемой системе зашиты.

Перечень угроз, оценки вероятностей их реализации, а также модель нарушителя служат основой для анализа риска реализации угроз и формулирования требований к системе защиты АС. Кроме выявления возможных угроз, целесообразно проведение анализа этих угроз на основе их классификации по ряду признаков. Каждый из признаков классификации отражает одно из обобщенных требований к системе защиты. Угрозы, соответствующие каждому признаку классификации, позволяют детализировать отражаемое этим признаком требование.

Необходимость классификации угроз информационной безопасности АС обусловлена тем, что хранимая и обрабатываемая информация в современных АС подвержена воздействию чрезвычайно большого числа факторов, в силу чего становится невозможным формализовать задачу описания полного множества угроз. Поэтому для защищаемой системы обычно определяют не полный перечень угроз, а перечень классов угроз.

Классификация возможных угроз информационной безопасности АС может быть проведена по следующим базовым признакам.

- естественные угрозы, вызванные воздействиями на АС объективных физических процессов или стихийных природных явлений (Примеры: пожары, наводнения, землетрясения, селевые потоки).

- искусственные угрозы безопасности АС, вызванные деятельностью человека. (Примеры: создание и распространение компьютерных вирусов, ошибки в коде программ).

- непреднамеренные угрозы, вызванные ошибками или халатностью персонала. (Примеры: некомпетентное использование средств защиты, ввод ошибочных данных, ошибки в коде программного обеспечения).

- угрозы преднамеренного действия. (Пример: действия злоумышленников).

- природная среда, например, стихийные бедствия, магнитные бури и пр.;

- человек, например, вербовка путем подкупа персонала, разглашение конфиденциальных данных и т. п.;

- санкционированные программно-аппаратные средства, например, удаление данных, отказ в работе ОС;

- несанкционированные программно-аппаратные средства, например, заражение компьютера вирусами с деструктивными функциями.

- По положению источника угроз:

- вне контролируемой зоны АС, например, перехват данных, передаваемых по каналам связи, перехват побочных электромагнитных, акустических и других излучений устройств;

- в пределах контролируемой зоны АС, например, применение подслушивающих устройств, хищение распечаток, записей, носителей информации и т. п.;

- непосредственно в АС, например, некорректное использование ресурсов АС.

- По степени зависимости от активности АС:

- независимо от активности АС, например, вскрытие шифров криптозащиты информации;

- только в процессе обработки данных, например, угрозы выполнения и распространения программных вирусов.

- По степени воздействия на АС:

- пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании АС, например, угроза копирования секретных данных;

- активные угрозы, которые при воздействии вносят изменения в структуру и содержание АС, например, внедрение троянских коней и вирусов.

- По этапам доступа пользователей или программ к ресурсам

- угрозы, проявляющиеся на этапе доступа к ресурсам АС, например, угрозы несанкционированного доступа в АС;

- угрозы, проявляющиеся после разрешения доступа к ресурсам АС, например, угрозы несанкционированного или некорректного использования ресурсов АС.

- По способу доступа к ресурсам АС:

- угрозы, осуществляемые с использованием стандартного пути доступа к ресурсам АС, например, незаконное получение паролей и других реквизитов разграничения доступа с последующей маскировкой под зарегистрированного пользователя;

- угрозы, осуществляемые с использованием скрытого нестандартного пути доступа к ресурсам АС, например, несанкционированный доступ к ресурсам АС путем использования недокументированных возможностей ОС.

- угрозы доступа к информации, находящейся на внешних запоминающих устройствах, например, несанкционированное копирование секретной информации с жесткого диска;

- угрозы доступа к информации, находящейся в оперативной памяти, например, чтение остаточной информации из оперативной памяти, доступ к системной области оперативной памяти со стороны прикладных программ;

- угрозы доступа к информации, циркулирующей в линиях связи, например, незаконное подключение к линиям связи с последующим вводом ложных сообщений или модификацией передаваемых сообщений, незаконное подключение к линиям связи с целью прямой подмены законного пользователя с последующим вводом дезинформации и навязыванием ложных сообщений;

- угрозы доступа к информации, отображаемой на терминале или печатаемой на принтере, например, запись отображаемой информации на скрытую видеокамеру.

Как уже отмечалось, опасные воздействия на АС подразделяют на случайные и преднамеренные. Анализ опыта проектирования, изготовления и эксплуатации АС показывает, что информация подвергается различным случайным воздействиям на всех этапах цикла жизни и функционирования АС.

Причинами случайных воздействий при эксплуатации АС могут быть:

- аварийные ситуации из-за стихийных бедствий и отключений электропитания;

- отказы и сбои аппаратуры;

- ошибки в программном обеспечении;

- ошибки в работе обслуживающего персонала и пользователей;

- помехи в линиях связи из-за воздействий внешней среды.

Ошибки в ПО являются распространенным видом компьютерных нарушений. ПО серверов, рабочих станций, маршрутизаторов и т. д. написано людьми, поэтому оно практически всегда содержит ошибки. Чем выше сложность подобного ПО, тем больше вероятность обнаружения в нем ошибок и уязвимостей. Большинство из них не представляют никакой опасности, некоторые же могут привести к серьезным последствиям, таким как получение злоумышленником контроля над сервером, неработоспособность сервера, несанкционированное использование ресурсов (использование компьютера в качестве плацдарма для атаки и т. п.). Обычно подобные ошибки устраняются с помощью пакетов обновлений, регулярно выпускаемых производителем ПО. Своевременная установка таких пакетов является необходимым условием безопасности информации.

Преднамеренные угрозы связаны с целенаправленными действиями нарушителя. В качестве нарушителя может быть служащий, посетитель, конкурент, наемник и т. д. Действия нарушителя могут быть обусловлены разными мотивами: недовольством служащего своей карьерой, сугубо материальным интересом (взятка), любопытством, конкурентной борьбой, стремлением самоутвердиться любой ценой и т. п.

Исходя из возможности возникновения наиболее опасной ситуации, обусловленной действиями нарушителя, можно составить гипотетическую модель потенциального нарушителя:

- квалификация нарушителя может быть на уровне разработчика данной системы;

- нарушителем может быть, как постороннее лицо, так и законный пользователь системы;

- нарушителю известна информация о принципах работы системы;

- нарушитель выберет наиболее слабое звено в защите.

В частности, для банковских АС можно выделить следующие преднамеренные угрозы:

- НСД лиц, не принадлежащих к числу банковских служащих, и ознакомление с хранимой конфиденциальной информацией;

- ознакомление банковских служащих с информацией, к которой они не должны иметь доступ;

- несанкционированное копирование программ и данных;

- кража магнитных носителей, содержащих конфиденциальную информацию;

- кража распечатанных банковских документов;

- умышленное уничтожение информации;

- несанкционированная модификация банковскими служащими финансовых документов, отчетности и баз данных;

- фальсификация сообщений, передаваемых по каналам связи;

- отказ от авторства сообщения, переданного по каналам связи;

- отказ от факта получения информации;

- навязывание ранее переданного сообщения;

- разрушение информации, вызванное вирусными воздействиями;

- разрушение архивной банковской информации, хранящейся на магнитных носителях;

- кража оборудования.

Несанкционированный доступ — наиболее распространенный и многообразный вид компьютерных нарушений. Суть НСД состоит в получении пользователем (нарушителем) доступа к объекту в нарушение правил разграничения доступа, установленных в соответствии с принятой в организации политикой безопасности. НСД использует любую ошибку в системе защиты и возможен при нерациональном выборе средств защиты, их некорректной установке и настройке. НСД может быть осуществлен как штатными средствами АС, так и специально созданными аппаратными и программными средствами.

Основные каналы НСД, через которые нарушитель может получить доступ к компонентам АС и осуществить хищение, модификацию и/или разрушение информации:

- штатные каналы доступа к информации (терминалы пользователей, оператора, администратора системы; средства отображения и документирования информации; каналы связи) при их использовании нарушителями, а также законными пользователями вне пределов их полномочий;

- технологические пульты управления;

- линии связи между аппаратными средствами АС;

- побочные электромагнитные излучения от аппаратуры, линий связи, сетей электропитания и заземления и др.

- Из всего разнообразия способов и приемов НСД остановимся на следующих распространенных и связанных между собой нарушениях:

- перехват паролей;

- «маскарад»;

- незаконное использование привилегий.

Перехват (Захват) паролей осуществляется специально разработанными программами. При попытке законного пользователя войти в систему программа-перехватчик имитирует на экране дисплея ввод имени и пароля пользователя, которые сразу пересылаются владельцу программы-перехватчика, после чего на экран выводится сообщение об ошибке и управление возвращается ОС.

Пользователь предполагает, что допустил ошибку при вводе пароля. Он повторяет ввод и получает доступ в систему. Владелец программы-перехватчика, получивший имя и пароль законного пользователя, может теперь использовать их в своих целях. Существуют и другие способы перехвата паролей.

«Маскарад» — это выполнение каких-либо действий одним пользователем от имени другого пользователя, обладающего соответствующими полномочиями. Целью «маскарада» является приписывание каких-либо действий другому пользователю либо присвоение полномочий и привилегий другого пользователя. Примерами реализации «маскарада» являются:

- вход в систему под именем и паролем другого пользователя (этому «маскараду» предшествует перехват пароля);

- передача сообщений в сети от имени другого пользователя.

«Маскарад» особенно опасен в банковских системах электронных платежей, где неправильная идентификация клиента из-за «маскарада» злоумышленника может привести к большим убыткам законного клиента банка.

Незаконное использование привилегий. Большинство систем защиты устанавливают определенные наборы привилегий для выполнения заданных функций. Каждый пользователь получает свой набор привилегий: обычные пользователи — минимальный, администраторы — максимальный. Несанкционированный захват привилегий, например, посредством «маскарада», приводит к возможности выполнения нарушителем определенных действий в обход системы защиты. Следует отметить, что незаконный захват привилегий возможен либо при наличии ошибок в системе защиты, либо из-за халатности администратора при управлении системой и назначении привилегий.

Принято считать, что вне зависимости от конкретных видов угроз или их проблемно-ориентированной классификации АС удовлетворяет потребности эксплуатирующих ее лиц, если обеспечиваются следующие важные свойства информации и систем ее обработки: конфиденциальность, целостность и доступность.

Иными словами, в соответствии с существующими подходами считают, что информационная безопасность АС обеспечена в случае, если для информационных ресурсов в системе поддерживаются определенные уровни:

- конфиденциальности (невозможности несанкционированного получения какой-либо информации);

- целостности (невозможности несанкционированной или случайной ее модификации);

- доступности (возможности за разумное время получить требуемую информацию).

Соответственно для АС рассматривают три основных вида угроз.

Угрозы нарушения конфиденциальности, направленные на разглашение конфиденциальной или секретной информации. При реализации этих угроз информация становится известной лицам, которые не должны иметь к ней доступ. В терминах компьютерной безопасности угроза нарушения конфиденциальности имеет место всякий раз, когда получен НСД к некоторой закрытой информации, хранящейся в компьютерной системе или передаваемой от одной системы к другой.

Угрозы нарушения целостности информации, хранящейся в компьютерной системе или передаваемой по каналу связи, которые направлены на ее изменение или искажение, приводящее к нарушению ее качества или полному уничтожению. Целостность информации может быть нарушена умышленно, а также в результате объективных воздействий со стороны среды, окружающей систему. Эта угроза особенно актуальна для систем передачи информации — компьютерных сетей и систем телекоммуникаций. Умышленные нарушения целостности информации не следует путать с ее санкционированным изменением, которое выполняется полномочными лицами с обоснованной целью (таким изменением, например, является периодическая коррекция некоторой БД).

Угрозы нарушения работоспособности (отказ в обслуживании), направленные на создание таких ситуаций, когда определенные преднамеренные действия либо снижают работоспособность АС, либо блокируют доступ к некоторым ее ресурсам. Например, если один пользователь системы запрашивает доступ к некоторой службе, а другой предпринимает действия по блокированию этого доступа, то первый пользователь получает отказ в обслуживании. Блокирование доступа к ресурсу может быть постоянным или временным.

Эти виды угроз можно считать первичными или непосредственными, поскольку реализация этих угроз ведет к непосредственному воздействию на защищаемую информацию.

Для современных ИТ подсистемы защиты являются неотъемлемой частью АС обработки информации. Атакующая сторона должна преодолеть эту подсистему защиты, чтобы нарушить, например, конфиденциальность АС. Однако нужно сознавать, что не существует абсолютно стойкой системы защиты, вопрос лишь во времени и средствах, требующихся на ее преодоление. Исходя из данных условий, рассмотрим следующую модель: защита информационной системы считается преодоленной, если в ходе исследования этой системы определены все ее уязвимости.

Преодоление защиты также представляет собой угрозу, поэтому для защищенных систем можно рассматривать четвертый вид угрозы — угрозу раскрытия параметров АС, включающей в себя подсистему защиты. На практике любое проводимое мероприятие предваряется этапом разведки, в ходе которого определяются основные параметры системы, ее характеристики и т. п. Результатом этого этапа является уточнение поставленной задачи, а также выбор наиболее оптимального технического средства.

Угрозу раскрытия параметров АС можно считать опосредованной угрозой. Последствия ее реализации не причиняют какой-либо ущерб обрабатываемой информации, но дают возможность реализовать первичные или непосредственные угрозы, перечисленные выше.